當前駭客會運用惡意軟體極盡所能的榨乾受害伺服器的所有運算資源,不但用來挖礦牟利,還同時劫持成為駭客發動DDoS攻擊的幫兇,以充分發揮一石二鳥的最大化效益。如今南韓網路安全公司 ASEC(AhnLab Security Emergency Response Center)研究人員發現一種使用 SHC(Shell 腳本編譯器)創建新的 Linux 惡意軟體下載器,能在受害系統中下載植入門羅幣(Monero)加密貨幣挖礦程式及 DDoS IRC 網路群組聊天殭屍病毒。

該 SHC 下載器一開始是由南韓使用者上傳到免費的 VirusTotal 線上掃毒服務上,且攻擊通常集中在同一國家的 Linux 系統上,駭客之所以成功發動攻擊,全拜對 Linux 系統上 SSH 連線的弱管理員帳號憑證進行暴力破解所致。

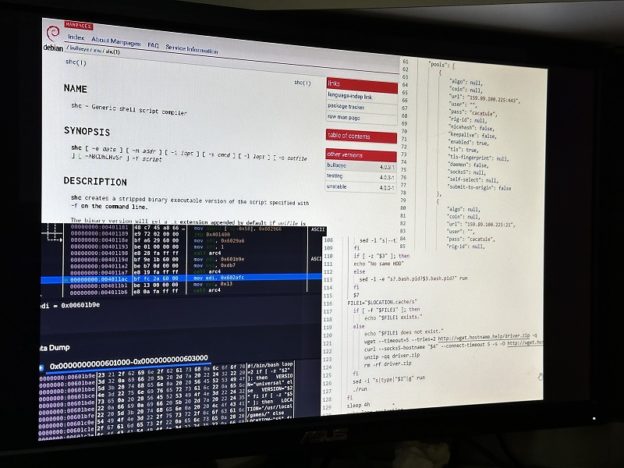

通常 Linux 伺服器上的安全軟體可以偵測到駭客用惡意 Bash Shell 腳本中的系統命令,但透過 SHC 便能將惡意 Bash Shell 腳本轉換成使用 RC4 演算法編碼的 ELF 可執行檔,如此一來,便能成功規避安全機制的偵測。

一旦 SHC 下載器被執行,便會分別下載 XMRig 挖礦程式,以及基於 Pearl 程式語言的 DDoS IRC 殭屍病毒,並安裝到受害 Linux 伺服器上。其中,XMRig 挖礦程式會從遠端 URL 以 TAR 壓縮檔形式下載,接著解壓縮至 /usr/local/games/ 目錄並執行。XMRig 是極度濫用的開放原始碼 CPU 加密貨幣挖礦程式,專門透過受劫持伺服器的可用運算資源來進行門羅幣的挖礦。

至於 DDoS IRC 殭屍病毒會根據配置資料連接到指定的 IRC 伺服器,然後再通過基於使用者名稱的驗證程序。一旦成功,該殭屍病毒會等待來自 IRC 伺服器的命令,包括發動 TCP Flood、UDP Flood 和 HTTP Flood 等 DDoS 攻擊,或執行埠掃描、Nmap 掃描、sendmail 命令、進程終止及日誌清理等相關作業。

由於這類攻擊多半是由於 Linux 伺服器使用弱密碼引起的,所以 ASEC 建議,管理員應改採並定期更換高強固性的密碼,同時更新最新修補程式,以避免漏洞攻擊的可能。

(首圖來源:科技新報)