22 歲安全研究員 Elise Amber Katze 於第 39 屆混沌通訊大會(39C3)宣布,完全攻破輝達 Tegra X2 晶片安全啟動機制,全球數百萬部搭載 Tegra X2 晶片的裝置如 MR 眼鏡到特斯拉 Autopilot 2 與 2.5 系統,只要能接觸到 USB 介面即可入侵。

Magic Leap One 關閉服務成研究契機

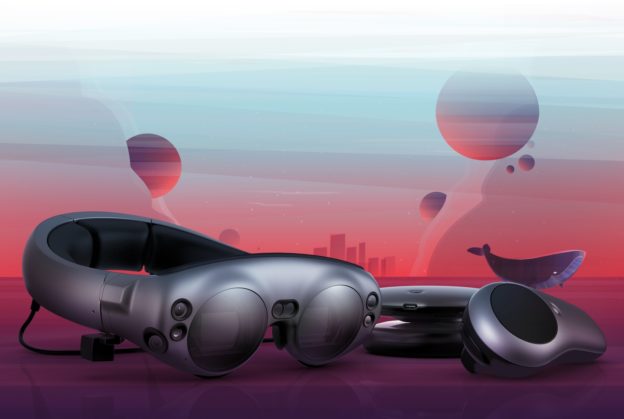

Elise Amber Katze 表示,他投入大量精力破解 Tegra X2 晶片,源於 2024 年 Magic Leap 關閉 Magic Leap One 啟動伺服器。Magic Leap 在 2024 年 12 月 31 日終止 Magic Leap One 雲端服務,使 2,300 美元的 MR 眼鏡變成「電子垃圾」,Elise Amber Katze 想恢復朋友的眼鏡功能,於是開始研究 Magic Leap One 使用的 Tegra X2 晶片安全機制。

Tegra X2 晶片啟動時執行 Fastboot 協定,開源程式碼為輝達提供。Elise Amber Katze 深入研究程式碼後,發現兩個關鍵漏洞:「sparsehax」及「dtbhax」。「Sparsehax」涉及系統解壓縮 SparseFS 鏡像時邏輯缺陷,「dtbhax」允許載入特定核心裝置樹塊(DTB)達成持久化存取。利用這兩個漏洞,Elise Amber Katze 成功於 Magic Leap One 執行未簽名程式碼,突破第一道防線。

Elise Amber Katze 再以「故障注入」,迫使 Tegra X2 啟動過程出現錯誤,並導出 BootROM 韌體。他在 BootROM 程式碼發現 USB 恢復模式也有嚴重漏洞。BootROM 是晶片唯讀程式碼,輝達無法以軟體修復。

所有 Tegra X2 裝置都有風險

Elise Amber Katze 說以 USB 恢復模式漏洞,所有使用 Tegra X2 晶片的裝置,只要能接觸 USB 介面,均可繞過安全啟動鏈完全接管,包括特斯拉 Autopilot 2 與 2.5 自動駕駛系統。雖然攻擊條件嚴苛且需物理接觸,但 Elise Amber Katze 仍構建複雜利用鏈,最終以最高權限程式碼執行。

Tegra X2 晶片 2016 年發表,已停產。輝達 2016 年發表 T186 / X2 後已修復相關漏洞,因此普通用戶影響有限。Elise Amber Katze 曾於 2023 年 GPN21 大會發表破解任天堂 Switch 的 Tegra X1 晶片演講,展示出嵌入式裝置安全研究專業。

(本文由 Unwire HK 授權轉載;首圖來源:Magic Leap)