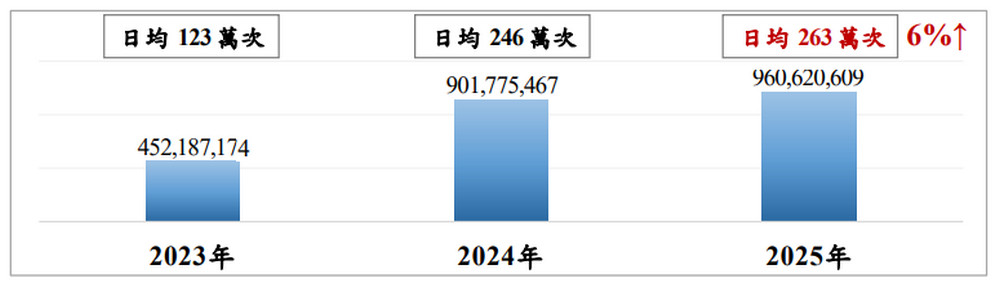

很多企業主在看到,台灣每天有 263 萬次網路攻擊,這樣的數字時,第一時間往往選擇忽略,覺得那是政府單位、國防體系或大型金融機構才需要煩惱的事,和自己公司距離很遠。但實際情況恰恰相反,當攻擊的規模與頻率已經高到每天發生的程度,網路攻擊就不再是新聞事件,而是一種經營環境的常態。

此時,駭客鎖定的目標不再只是政治象徵,而是所有能影響社會運作與經濟活動的系統,包括醫院的掛號與醫療系統、銀行的交易平台、製造業的排程系統、物流與供應鏈平台,甚至企業內部最不起眼的帳務與會員資料庫。資安在這個階段,早已不是會不會發生的問題,而是發生時,公司能不能撐得住的生存問題。

▲ 2023 至 2025 年我國關鍵基礎設施遭侵擾情形。(Source:國安局,下同)

還在把資安當成IT部門的專業,經營者其實正在放手風險

不少企業在被問到資安時,最常見的一句話就是:「這個我們資訊部門有在顧。」這句話聽起來像是專業分工,實際上卻是一種非常危險的管理訊號。因為它代表經營者並不清楚,企業內部哪些系統屬於真正的關鍵資產,一旦出事會讓公司立刻失去營運能力。

資安管理要重視鍵營運影響分析,意思是要弄清楚,哪一個系統停擺,會直接影響接單、出貨、收款或履約。這種判斷,從來不是工程師單獨能完成的,而是經營層必須參與的決策。如果老闆自己都說不清楚哪些系統是不能倒的,那等於是在黑暗中開車,直到撞牆才知道出事。

只想著防不防得住,卻沒想過多久才會發現

許多企業談資安,第一個想到的永遠是「防」。防火牆有沒有裝?端點防護是不是最新?雲端資安服務買了沒?但在實務上,真正拉開損失差距的,往往不是防不防得住,而是多久才發現。

企業主要注意到兩個很關鍵的指標:平均偵測時間與平均回應時間。也就是從駭客進來,到你發現異常,花了多久;以及從發現異常,到你真正採取行動,又花了多久。多數企業的現實是,系統其實早就被入侵,但因為沒有即時監控、異常行為分析或通報機制,直到客戶反映、資料外洩上新聞,才驚覺事情已經失控。這時再來補救,往往只剩止血,卻很難挽回信任。

資安事件一發生,內部比駭客還混亂

許多企業真正的資安災難,並不是發生在被駭的那一刻,而是發生在事後的混亂反應。系統異常時,工程師忙著救火,客服不知道該不該回應客戶,主管之間對於是否停服務、是否公告、要不要對外說明,各有不同意見,導致整個組織陷入資訊失控。這正是沒有建立資安事件應變流程的典型後果。

事件應變不是臨場發揮,而是事前就該定義清楚的決策架構:誰有權判定事件等級?誰負責技術處理?誰負責營運取捨?誰能代表公司對外發言?沒有這些事前設計,企業每一次資安事件,幾乎都會演變成一場組織管理危機。

以為外包就能轉移風險,其實只是把洞藏起來

在高度雲端化與外包的環境下,企業的資安邊界早已不只存在於公司內部。系統開發商、SaaS平台、金流服務、物流API,全部都是企業營運的一部分,也同時是潛在的攻擊入口。這種供應鏈攻擊風險,攻擊者不一定直接打你,而是先從你信任的合作夥伴下手。

問題在於,多數企業在簽約時,只關心功能、價格與時程,卻很少追問資安責任歸屬、事件通報義務與最低防護標準。一旦供應鏈出事,用戶與合作夥伴不會去追究是哪一家外包商出問題,他們只會認定:是你的公司沒有管好風險。

真正該追求的不是零風險,而是撐得過去的能力

在每天263萬次攻擊的環境下,期待完全不被駭,本身就是錯誤目標。資安管理真正追求的,不是零事件,而是營運韌性。也就是當部分系統受到影響時,企業能不能快速切換、隔離影響範圍,並維持最核心的營運功能。這涉及備援架構、權限控管、分段防禦與跨部門協作,而不只是單一資安工具。

當企業把資安納入風險管理與內控制度,並讓董事會清楚理解其影響,它就不再只是IT成本,而是保護營收、品牌與長期競爭力的基礎建設。

(首圖來源:shutterstock)